Au début, c’était LastPass (et avant le début, c’était rien)

Avant les révélations d’Edward Snowden, j’utilisais comme gestionnaire de mots de passe LastPass, un très bon produit quand même. Le programme qu’ils proposaient de faire tourner sur le PC récupérait tous les mots de passe qui trainaient. J’étais estomaqué de voir tout ce qui était retrouvé sur mon PC en si peu de temps. Des mots de passe que je croyais ne pas avoir sauvé, qui pourtant étaient quelque part sur le disque dur. J’avais même retrouvé le mot de passe gmail qui faisait partie de l’image du PC d’entreprise ; je suppose qu’un administrateur s’était simplement connecté à son compte gmail sur un PC avant d’en faire l’image d’installation pour des milliers de PC de collègues. Pas brillant ! mais c’était aussi il y a plus de dix ans. Donc, merci LastPass pour m’avoir ouvert les yeux sur la nécessité d’un gestionnaire de mots de passe, comme un coffre-fort numérique. Mais en juin 2013 je me sentais bien moins à l’aise de mettre tous mes identifiants en ligne après les révélations fracassantes d’Edward Snowden. Aussi pour une raison toute simple : quand de temps en temps je m’amusais à modifier la configuration de mon réseau, il était important d’avoir accès à mes identifiants qui pouvaient être en fait locaux, comme le mot de passe de mon parefeu ou du NAS. Donc tout ne tourne pas forcément sur Internet.

Puis Keepass est arrivé

Alors changer, certes, mais pour quoi ? je voulais une solution avec code source libre si possible (au moins ouvert donc “open source”) et qui tournerait en local, et idéalement à la fois sous Ubuntu et Windows. J’avais retenu alors Keepass. La licence GNU GPL étant en général ma favorite quand j’ai le choix. Toutes les améliorations faites étant nécessairement publiées (le principe génial du “copyleft” de Richard M. Stallman). A l’époque et jusqu’à très récemment, j’utilisais mono sous Ubuntu pour le faire tourner, donc j’utilisais en fait la version Windows sous Linux. Mais pourquoi ?

Pourquoi faire simple… quand on peut avoir une Yubikey ?

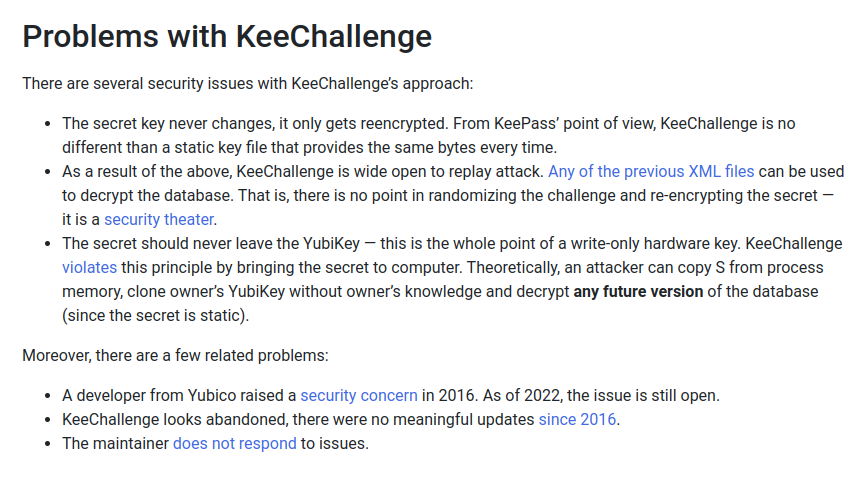

Je m’étais intéressé aussi au potentiel de sécuriser la base de données de mots de passe contre des enregistreurs de clavier (keyloggers). Donc il fallait complémenter ce que je savais (le mot de passe pour ouvrir le coffre-fort Keepass) avec ce que j’avais: une clef de sécurité. J’étais tombé sur la yubikey, qui est quand même un très bon produit : j’utilise encore quotidiennement sans souci une vieille clef de 2014 (oui, j’en ai d’autres avec la même configuration au cas où). Elles résistent vraiment à tout. Sauf peut-être au four à micro-ondes. J’avais trouvé une solution potentiellement sympathique : un “challenge” donc un échange cryptographique proposé par le module Keechallenge, qui s’appuie sur une yubikey. J’étais ravi de cette solution. Il fallait quand même que le service informatique chez mon employeur accepte de configurer keechallenge, qui est en fait un programme à glisser dans le dossier d’installation de Keepass, et j’y ai toujours réussi, merci pour leur ouverture. Je m’étais toutefois aperçu depuis des années que les mises à jour de keechallenge se faisaient rares, jusqu’à ce que je voie défiler plusieurs versions de keepass sans jamais que keechallenge ne bouge. A vérifier la page du projet sur github, la dernière remonte à 2017. Et en sécurité informatique, le temps passe très vite.

Windows 11 & Keepassium, merci pour le changement de perspective

Récemment au bureau j’ai été nommé pour faire partie du pilote Windows 11. Comme je gère notre partenariat stratégique avec Microsoft, après tout pourquoi ne pas essayer ? la mise à jour sur le même PC de Win10 à Win11 a duré quelques heures, et effacé le contenu du dossier des programmes sur le lecteur c:. Je n’avais donc plus le module keechallenge sur mon PC. Je me suis demandé comment trouver une solution. Et je suis tombé sur cet article de Keepassium au sujet de keechallenge, qui certes n’est pas neutre puisque Keepassium propose des plans payants. Mais en lisant l’essentiel de cet article tout de même j’ai réfléchi à deux fois avant de repartir sur keechallenge :

La solution : revenir aux sources

Une fonction basique de yubikey est de pouvoir insérer un long mot de passe sur la pression du bouton. On contourne ainsi les enregistreurs de frappe (keyloggers) et personne ne peut voir ce qu’on tape au clavier non plus. Et ceci bien sûr fonctionne sans aucun programme additionnel, donc sans souci sur mon PC de bureau qui en théorie n’a pas de module installable. La deuxième raison pour cette solution est que je veux une solution compatible avec Ubuntu… j’en écrirai plus dans le 2e billet, car désormais il se fait tard.